サービス別ソリューション

サイバーセキュリティ

常に変化するサイバーセキュリティの世界。

100%の安全が実現できないセキュリティ対策で、様々な対策ソリューションが存在します。

サイバー攻撃を受けると、業務停止や経済的損失、社会的信用に大きな影響が発生する為、セキュリティ対策は「コスト」ではなく「投資」の考え方が一般的になってきており、経営課題の1つと言えます。

組織にとって守るべきものを見極め、限られた資源で企業に最適なセキュリティ対策を実現する方法をご紹介します。

100%の安全が実現できないセキュリティ対策で、様々な対策ソリューションが存在します。

サイバー攻撃を受けると、業務停止や経済的損失、社会的信用に大きな影響が発生する為、セキュリティ対策は「コスト」ではなく「投資」の考え方が一般的になってきており、経営課題の1つと言えます。

組織にとって守るべきものを見極め、限られた資源で企業に最適なセキュリティ対策を実現する方法をご紹介します。

正解のないセキュリティ対策

何もわからない時は、

まずガイドラインを参考に

リスクを見極める

(リスクアセスメント)

何もわからない時は、

まずガイドラインを参考に

リスクを見極める

(リスクアセスメント)

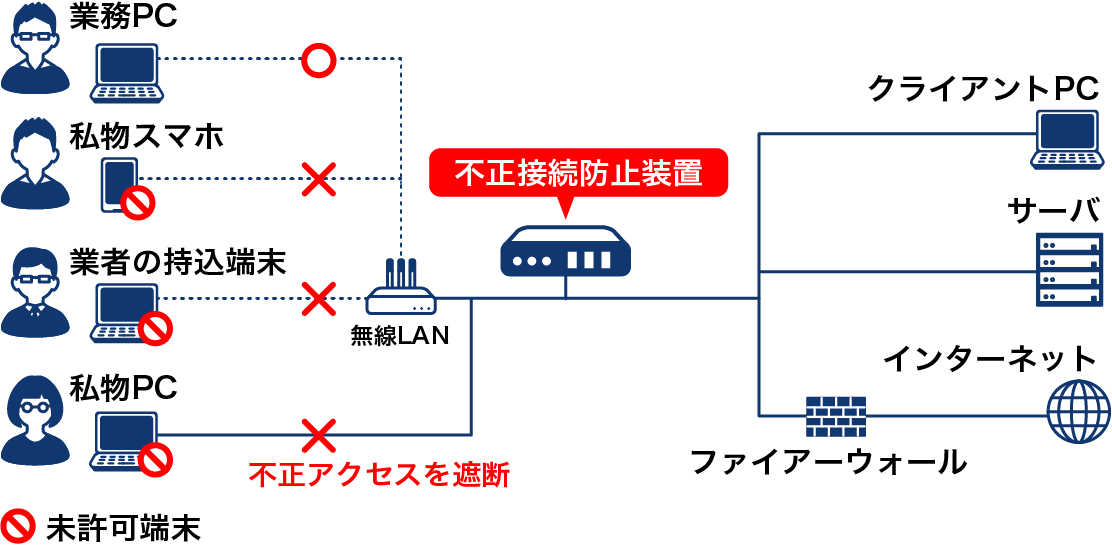

サイバーセキュリティ対策の考え方として、多種多様な業種や規模、内容に合わせた様々なガイドラインが準備されています。

自社に合ったガイドラインを参考し、自社の重要なデータを見極めてリスクを見極めることがセキュリティ対策を考える第一歩になります。

自社に合ったガイドラインを参考し、自社の重要なデータを見極めてリスクを見極めることがセキュリティ対策を考える第一歩になります。

リスクアセスメントの方法もガイドラインに記載があります。自社にあったガイドラインを参考にリスアクセスを行うことで必要な対策ソリューションが見えてきます。

限られた資源で、

現時点最強を目指す

サイバーセキュリティー

対策ソリューション

現時点最強を目指す

サイバーセキュリティー

対策ソリューション

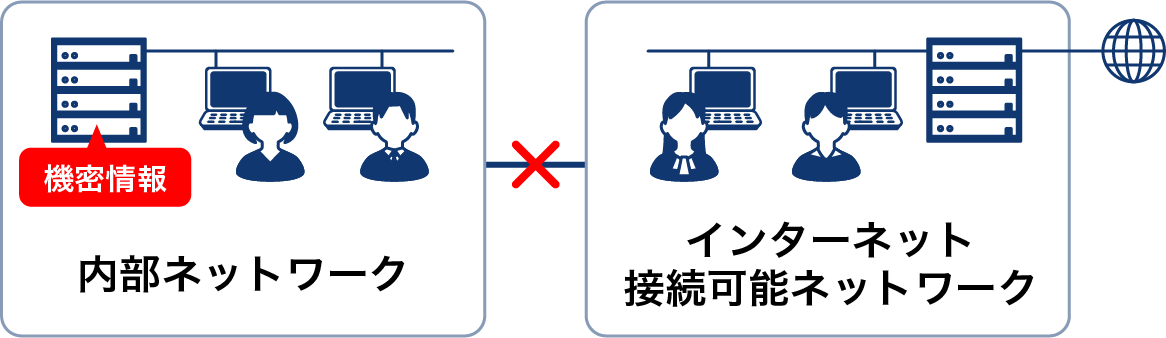

サイバーセキュリティは、日々変化していきます。その為、一度導入したら安心ではなく、日々現地時点最強のセキュリティ対策をめざします。

その為ソリューションの導入にとどまらず、恒常的なバージョンアップも重要な対策の1つとなります。

その為ソリューションの導入にとどまらず、恒常的なバージョンアップも重要な対策の1つとなります。

サービスディティール